شبکههای محلی (LANs) برای ارتباطات درون سازمانی و مدیریت ترافیک دادهها بسیار حیاتی هستند. در گذشته، شبکههای LAN بهطور فیزیکی از دستگاههای مختلف بههم متصل میشدند، اما با پیشرفت فناوری و پیچیدگیهای موجود در شبکههای امروزی، این مدل بهطور کامل دیگر قادر به پاسخگویی به نیازهای کاربر نبود. در این میان، VLAN یا شبکه محلی مجازی (Virtual Local Area Network) بهعنوان یک راهحل منطقی برای تقسیمبندی شبکههای بزرگ به چندین شبکه مجازی مستقل ایجاد شد.

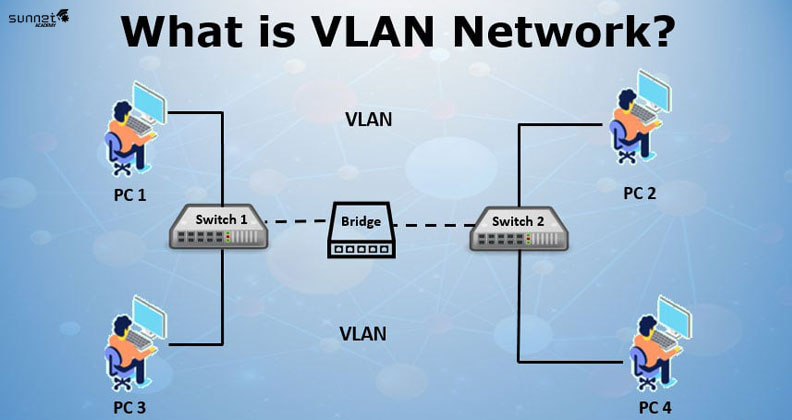

VLAN یک تکنولوژی است که به مدیران شبکه این امکان را میدهد که یک شبکه فیزیکی را به چندین شبکه مجازی تقسیم کنند. در این شبکههای مجازی، هر دستگاه یا کامپیوتر به یک VLAN خاص اختصاص مییابد، بدون اینکه نیازی به تغییر فیزیکی کابلها یا تغییرات سختافزاری باشد. در واقع، VLAN میتواند شبکههای فیزیکی را به بخشهایی تقسیم کند که بهطور منطقی از هم جدا هستند، حتی اگر در همان سوئیچ یا روتر قرار گیرند.

فهرست مطالب

Toggleدلایل استفاده از VLAN در شبکه های کامپیوتری

1. تقسیمبندی منطقی شبکه: با استفاده از VLAN، میتوان شبکههای بزرگ را به بخشهای کوچکتر و مستقل تقسیم کرد. این تقسیمبندی کمک میکند تا شبکههای پیچیدهتر و متنوعتر با مدیریت سادهتری پیادهسازی شوند.

2. افزایش امنیت: با جداسازی ترافیک بین گروههای مختلف در یک شبکه، امکان کنترل بهتر ترافیک و امنیت افزایش مییابد. بهعنوان مثال، میتوان VLANهای مخصوص به منابع حساس (مثل سرورها یا سیستمهای مالی) ایجاد کرد و دسترسی به آنها را محدود کرد.

3. افزایش کارایی و کاهش ازدحام ترافیک: تقسیمبندی شبکهها به VLANهای مختلف، باعث کاهش ازدحام و تراکم ترافیک در شبکه میشود. بهعنوان مثال، ترافیکهایی که مختص به بخشهای مختلف هستند، از یکدیگر جدا میشوند و این موضوع میتواند به عملکرد بهتر شبکه منجر شود.

4. بهبود مدیریت: با استفاده از VLAN، مدیران شبکه میتوانند سیاستهای مختلفی را برای هر VLAN پیادهسازی کنند، از جمله تنظیمات امنیتی، اولویتدهی ترافیک و تخصیص منابع.

5. سادگی در پیکربندی و مدیریت شبکه: VLANها بهویژه برای محیطهایی که رشد و تغییرات زیادی دارند، میتوانند تنظیمات پیکربندی و نگهداری شبکه را سادهتر کنند.

تفاوت بین LAN و VLAN

شبکه محلی (LAN) یک شبکه فیزیکی است که معمولاً شامل مجموعهای از دستگاههاست که در یک منطقه جغرافیایی محدود (مانند یک ساختمان یا یک دفتر) قرار دارند و میتوانند از طریق کابل یا بیسیم با یکدیگر ارتباط برقرار کنند.

در مقابل، VLAN یک مفهوم منطقی است که به مدیران شبکه اجازه میدهد تا چندین شبکه مستقل ایجاد کنند که بر روی همان شبکه فیزیکی قرار دارند. به این معنا که در یک LAN واحد میتوان چندین VLAN مختلف ایجاد کرد، در حالی که دستگاهها بهطور فیزیکی در همان شبکه قرار دارند، ولی از نظر منطقی از هم جدا هستند.

مزایای استفاده از VLAN

1. کاهش ترافیک شبکه: با استفاده از VLAN، میتوان ترافیک مربوط به هر گروه کاری یا بخش از سازمان را از سایر ترافیکها جدا کرد. این جداسازی موجب کاهش بار شبکه و بهبود کارایی آن میشود.

2. مدیریت آسانتر: مدیران شبکه میتوانند با استفاده از VLAN، بهراحتی تنظیمات خاص هر بخش را انجام دهند. بهعنوان مثال، میتوانند تنظیمات امنیتی یا اولویتبندی ترافیک را برای هر VLAN بهطور جداگانه پیکربندی کنند.

3. کاهش نیاز به تغییرات سختافزاری: یکی از مهمترین مزایای VLAN این است که برای جداسازی شبکهها نیازی به تغییرات فیزیکی در شبکه نیست. بهطور مثال، میتوان با استفاده از تنظیمات نرمافزاری، VLAN جدیدی را برای یک گروه ایجاد کرد، بدون اینکه نیاز به اضافه کردن سختافزار جدید یا کابلکشی مجدد باشد.

4. انعطافپذیری بالا: VLANها به مدیران شبکه این امکان را میدهند که با توجه به نیازهای مختلف سازمان، شبکهها را بهطور دینامیک و بهراحتی تغییر دهند. این قابلیت بهویژه در محیطهای سازمانی بزرگ و پیچیده که نیاز به تنظیمات شبکه متغیر دارند، اهمیت دارد.

نکات مهم در طراحی VLAN

– نیازمندیهای شبکه: طراحی صحیح VLAN باید بر اساس نیازمندیهای واقعی شبکه انجام شود. برای مثال، تعداد کاربران، نوع ترافیک و نیازهای امنیتی هر بخش باید در نظر گرفته شوند.

– استفاده از Subnetting: برای بهبود عملکرد و استفاده بهینه از منابع شبکه، میتوان از Subnetting در کنار VLAN استفاده کرد تا هر VLAN یک زیرشبکه (subnet) مجزا داشته باشد.

– Trunking و Inter-VLAN Routing: برای ارتباط بین VLANها، بهویژه در شبکههای بزرگ، استفاده از پروتکلهای Trunking و Inter-VLAN Routing ضروری است. این تکنولوژیها به سوئیچها و روترها این امکان را میدهند که ترافیک بین VLANها را منتقل کنند.

انواع مختلف VLAN

در یک شبکه که از VLAN ها استفاده میکند، ممکن است چندین نوع VLAN مختلف وجود داشته باشد که هرکدام از آنها هدف خاصی را دنبال میکنند. این VLANها به مدیران شبکه این امکان را میدهند که شبکه را بر اساس نیازهای مختلف سازمانی، گروههای کاری یا نوع ترافیک، به چندین بخش منطقی تقسیم کنند. در این بخش به شرح انواع مختلف VLANها و کاربردهای آنها میپردازیم.

1. Data VLAN (VLAN دادهها)

Data VLAN یا VLAN دادهها معمولاً برای انتقال ترافیک دادهها بین دستگاههای مختلف شبکه استفاده میشود. این نوع VLAN معمولاً برای گروههای کاری یا دپارتمانهایی در نظر گرفته میشود که نیاز دارند ترافیک دادههای مختلف را از یکدیگر جدا کنند. برای مثال، در یک شرکت ممکن است یک VLAN خاص برای دپارتمانهای مالی، یک VLAN برای دپارتمانهای منابع انسانی و یک VLAN دیگر برای دپارتمانهای فنی ایجاد شود.

جدا کردن ترافیک دادهها در شبکههای مختلف

– موقعیت کاربردی: استفاده در شبکههای بزرگ سازمانی برای تقسیمبندی ترافیک بین گروههای مختلف

– مزایا: افزایش امنیت و کاهش ترافیک غیرضروری در هر بخش از سازمان

2. Voice VLAN (VLAN صدا)

Voice VLAN یا VLAN صدا یک نوع VLAN است که برای انتقال ترافیک صوتی استفاده میشود. این VLAN بهویژه برای شبکههای VoIP (Voice over IP) اهمیت دارد. شبکه VoIP برای انتقال مکالمات صوتی از پروتکل اینترنت بهجای خطوط تلفنی سنتی استفاده میکند و نیاز به اولویتبندی و کیفیت خدمات بالا دارد. در شبکههایی که ترافیک صوتی در آنها وجود دارد، از VLAN اختصاصی برای صدا استفاده میشود تا از اختلالات ترافیکی جلوگیری کند.

– هدف اصلی: تخصیص ترافیک صوتی به یک VLAN مجزا برای افزایش کیفیت تماسها و اولویتدهی

– موقعیت کاربردی: استفاده در شبکههای VoIP برای جداسازی ترافیک صدا از سایر دادهها

– مزایا: کاهش تاخیر و کاهش احتمال افت کیفیت صدا در تماسها

3. Management VLAN (VLAN مدیریت)

Management VLAN یا VLAN مدیریت یک نوع VLAN است که برای مدیریت تجهیزات شبکه (مانند سوئیچها، روترها، و فایروالها) استفاده میشود. در این VLAN ترافیک مربوط به مدیریت و نظارت بر تجهیزات شبکه بهصورت جداگانه از سایر ترافیکها انتقال مییابد. استفاده از این VLAN باعث میشود که دسترسی به تجهیزات شبکه محدود و کنترلشده باشد، زیرا این VLAN معمولاً تنها از سوی مدیران شبکه قابل دسترسی است.

– هدف اصلی: فراهم کردن دسترسی امن به تجهیزات شبکه برای مدیریت و پیکربندی

– موقعیت کاربردی: شبکههای بزرگ و پیچیده که نیاز به مدیریت از راه دور دارند

– مزایا: افزایش امنیت و کنترل بیشتر بر روی دسترسی به تجهیزات شبکه

4. Native VLAN (VLAN بومی)

Native VLAN یا VLAN بومی در شبکههایی که از Trunking استفاده میکنند، نقش مهمی ایفا میکند. وقتی چندین VLAN از طریق یک لینک فیزیکی (که به آن Trunk گفته میشود) به یکدیگر متصل میشوند، یکی از VLANها بهعنوان “VLAN بومی” (Native VLAN) تعیین میشود. این VLAN برای ترافیکهایی که برچسب VLAN ندارند یا برای VLANهایی که در تنظیمات Trunking از برچسب استفاده نمیکنند، استفاده میشود.

– هدف اصلی: تخصیص VLAN برای ترافیکهای بدون برچسب که از طریق لینکهای Trunk منتقل میشوند

– موقعیت کاربردی: در شبکههای بزرگ که از Trunking برای اتصال سوئیچها استفاده میکنند

– مزایا: جلوگیری از تداخل در ترافیکها و افزایش کارایی در انتقال دادهها

Default VLAN (VLAN پیشفرض)

Default VLAN یا VLAN پیشفرض به VLANی گفته میشود که بهطور پیشفرض بر روی پورتهای سوئیچها اعمال میشود. معمولاً این VLAN برای برقراری ارتباط اولیه با دستگاهها و پیکربندی اولیه آنها استفاده میشود. در بیشتر سوئیچها، VLAN 1 بهطور پیشفرض بهعنوان VLAN پیشفرض انتخاب میشود.

– هدف اصلی: تخصیص VLAN پیشفرض برای دستگاههایی که بهطور پیشفرض به شبکه متصل میشوند

– موقعیت کاربردی: شبکههای کوچک یا زمانی که نیازی به تنظیم VLAN اختصاصی ندارید

– مزایا: تنظیمات ساده و دسترسی اولیه آسان به شبکه

Blackhole VLAN (VLAN سیاهچاله)

Blackhole VLAN یک نوع VLAN است که بهطور خاص برای جلوگیری از دسترسی دستگاههای غیرمجاز به شبکه طراحی میشود. این VLAN معمولاً برای دستگاههایی که نیاز به دسترسی به شبکه ندارند، استفاده میشود. به این ترتیب، هر ترافیکی که وارد این VLAN شود، بهطور مؤثر از شبکه بیرون رانده میشود.

– هدف اصلی: مسدود کردن ترافیکهای غیرمجاز و جلوگیری از دسترسی به شبکه

– موقعیت کاربردی: برای افزایش امنیت و جلوگیری از حملات احتمالی

– مزایا: محافظت از شبکه در برابر دسترسیهای غیرمجاز

نحوه عملکرد VLAN در سوئیچها

VLANها در واقع شبکههای مجازی هستند که بر روی یک شبکه فیزیکی راهاندازی میشوند و امکان جداسازی و مدیریت ترافیک را فراهم میکنند. در این بخش، به نحوه عملکرد VLANها در سوئیچها و نحوه تقسیمبندی شبکه، جدا کردن ترافیک و مدیریت منابع شبکه پرداخته خواهد شد.

سوئیچ شبکه بهطور پیشفرض ترافیک را بر اساس آدرس MAC دستگاهها هدایت میکند. این بدان معناست که دستگاهها میتوانند بهراحتی با یکدیگر ارتباط برقرار کنند، اما در شبکههای بزرگ و پیچیده، این روش ممکن است مشکلاتی ایجاد کند. به همین دلیل، VLANها وارد عمل میشوند و شبکه را به بخشهای منطقی تقسیم میکنند.

✅ انتقال بستهها: در شبکههایی که از VLAN استفاده میکنند، وقتی یک بسته به سوئیچ وارد میشود، سوئیچ بررسی میکند که بسته متعلق به کدام VLAN است. این اطلاعات معمولاً بهصورت برچسب (Tag) به بسته اضافه میشود (در پروتکل 802.1Q).

✅ جداسازی ترافیک: سوئیچها بهطور خودکار بستههایی را که متعلق به VLAN خاصی هستند، از یکدیگر جدا میکنند. بهاینترتیب، ترافیک مربوط به هر VLAN تنها به دستگاههای داخل همان VLAN ارسال میشود، حتی اگر این دستگاهها در همان سوئیچ قرار داشته باشند.

✅ جداسازی منطقی: سوئیچها از VLANها برای جداسازی ترافیک و ایجاد Segmentهای مجازی استفاده میکنند. هر دستگاهی که به یک VLAN خاص تعلق دارد، بهطور منطقی از دیگر دستگاههای موجود در سایر VLANها جدا میشود، حتی اگر همه این دستگاهها روی همان سوئیچ فیزیکی قرار داشته باشند.

جداسازی ترافیک در VLAN ها

یکی از ویژگیهای مهم VLAN این است که ترافیک شبکه را از یکدیگر جدا میکند. این جداسازی به این معناست که هر VLAN یک شبکه مجزا محسوب میشود که ترافیک آن فقط به دستگاههای داخل همان VLAN ارسال میشود. این کار باعث میشود که شبکههای بزرگ سازمانی با هزاران دستگاه بتوانند بهطور مؤثر مدیریت شوند و ترافیکهای غیرضروری از هم جدا شوند.

🔄 جدا کردن Broadcast Traffic: در شبکههای LAN سنتی، همه دستگاهها بهطور پیشفرض میتوانند با یکدیگر ارتباط برقرار کنند، بنابراین ترافیک Broadcast (که شامل درخواستها و بستههایی است که بهتمام دستگاههای شبکه ارسال میشود) بین همه دستگاهها در شبکه پخش میشود. در حالی که با استفاده از VLANها، هر VLAN یک دامنه Broadcast خاص خود را دارد و ترافیک Broadcast فقط در آن VLAN پخش میشود. این کار باعث کاهش حجم ترافیک در سایر بخشهای شبکه میشود.

🔄 جدا کردن Multicast و Unicast: مشابه به ترافیک Broadcast، ترافیک Multicast و Unicast نیز میتوانند در شبکههایی که از VLAN استفاده میکنند، بهطور مؤثر جداسازی شوند. این موضوع باعث میشود که شبکه از نظر کارایی و امنیت بهینهتر عمل کند.

چگونه VLANها ترافیک شبکه را از هم جدا میکنند؟

VLANها از یکسری پروتکلها و تنظیمات برای جداسازی ترافیک استفاده میکنند:

🌐 IEEE 802.1Q: این پروتکل استاندارد برای اضافه کردن برچسب VLAN به فریمهای Ethernet است. این برچسب حاوی اطلاعاتی است که نشان میدهد فریم به کدام VLAN تعلق دارد. با استفاده از این برچسبها، سوئیچها میتوانند ترافیک را از یکدیگر جدا کنند.

🌐 سوئیچها و Routing: سوئیچها با استفاده از برچسبهای VLAN میتوانند تصمیم بگیرند که هر فریم را به کدام دستگاه ارسال کنند. این کار باعث میشود که هر دستگاه فقط ترافیک مربوط به VLAN خود را دریافت کند. اگر نیاز به ارتباط بین VLANها باشد، باید از Inter-VLAN Routing استفاده کرد که معمولاً توسط روتر یا لایه 3 سوئیچ انجام میشود.

🌐 Access Ports و Trunk Ports: پورتهای سوئیچ که به دستگاههای نهایی متصل میشوند معمولاً پورتهای Access هستند. این پورتها تنها میتوانند به یک VLAN خاص تعلق داشته باشند. در حالی که Trunk Ports برای انتقال چندین VLAN از یک لینک فیزیکی بین سوئیچها استفاده میشوند و این کار با استفاده از برچسبهای VLAN انجام میشود.

مدیریت منابع شبکه با استفاده از VLAN

یکی دیگر از مزایای استفاده از VLAN این است که به مدیران شبکه این امکان را میدهد که منابع شبکه را بهطور بهینه مدیریت کنند. با تقسیمبندی شبکه به VLANهای مختلف، میتوان هر بخش را از نظر ترافیک، امنیت و منابع کنترل کرد.

– کنترل پهنای باند: با جدا کردن VLANها میتوان پهنای باند شبکه را بهتر کنترل کرد. بهعنوان مثال، اگر یک VLAN خاص بیشتر از بقیه VLANها ترافیک دارد، میتوان با استفاده از سیاستهای خاص، پهنای باند اختصاصی به آن بخش اختصاص داد.

– تخصیص منابع بهطور دقیق: از آنجا که هر VLAN بهطور مجزا عمل میکند، مدیران شبکه میتوانند منابع مختلفی مانند DHCP یا DNS را برای هر VLAN بهطور اختصاصی تنظیم کنند. این کار باعث افزایش کارایی و بهبود مدیریت شبکه میشود.

وضعیتهای مختلف پورت در VLAN

در شبکههای VLAN، پورتهای سوئیچ به دو وضعیت اصلی تقسیم میشوند: Access Port و Trunk Port. هر کدام از این وضعیتها برای مقاصد مختلف در شبکه استفاده میشود و نقش مهمی در انتقال و جداسازی ترافیک دارند. در این بخش، به بررسی دقیق این دو نوع پورت و نحوه پیکربندی و استفاده از آنها خواهیم پرداخت.

Access Port (پورت اکسس)

پورتهای اکسس به دستگاههای نهایی مانند کامپیوترها، پرینترها، دوربینها و سایر دستگاهها متصل میشوند. این پورتها تنها به یک VLAN خاص اختصاص دارند و فقط قادر به ارسال و دریافت ترافیک از همان VLAN هستند. در واقع، پورتهای اکسس برای ارتباط دستگاههای نهایی با شبکه طراحی شدهاند و نمیتوانند چندین VLAN را در یک زمان مدیریت کنند.

وقتی که دستگاهی به پورت اکسس متصل میشود، آن پورت بهطور خودکار به یک VLAN خاص اختصاص مییابد. این VLAN بهطور ثابت تعیین میشود و به طور مستقیم با پورت اکسس ارتباط دارد. ترافیک که از پورت اکسس وارد یا خارج میشود، بدون برچسب VLAN ارسال میشود، زیرا این پورت بهطور پیشفرض تنها برای یک VLAN خاص تنظیم شده است. ترافیک در پورت اکسس فقط به دستگاههای داخل همان VLAN ارسال میشود، بنابراین دستگاههای دیگر در VLANهای مختلف نمیتوانند به آن دسترسی داشته باشند.

پورتهای اکسس بیشتر در محیطهای کاری برای اتصال کامپیوترهای کاربران، پرینترها، تلفنهای VoIP و دیگر دستگاههای شبکه استفاده میشوند. در سازمانها یا دفاتر که شبکه نیاز به جداسازی منطقی دارند، استفاده از پورتهای اکسس برای دستگاههای مختلف کاربردی است.

برای پیکربندی پورت اکسس در سوئیچهای سیسکو، از دستور زیر استفاده میشود:

Switch(config)# interface gigabitEthernet 0/1

Switch(config-if)# switchport mode access

Switch(config-if)# switchport access vlan 10

در این پیکربندی، پورت به حالت اکسس تنظیم شده و به VLAN 10 اختصاص داده شده است.

Trunk Port (پورت ترانک)

پورتهای ترانک برای انتقال ترافیک چندین VLAN از طریق یک لینک فیزیکی بین سوئیچها یا سایر دستگاههای شبکه استفاده میشوند. این پورتها قادرند تا ترافیکهای مختلف مربوط به چندین VLAN را بهطور همزمان از یک لینک منتقل کنند. به عبارت دیگر، یک پورت ترانک میتواند بهطور همزمان ترافیک مربوط به چندین VLAN مختلف را از سوئیچی به سوئیچ دیگر یا از سوئیچ به روتر منتقل کند.

پورتهای ترانک نیاز به برچسبگذاری دارند. وقتی ترافیک از طریق پورتهای ترانک منتقل میشود، برچسب VLAN به فریمها اضافه میشود تا مقصد فریم را مشخص کند. این کار با استفاده از استاندارد IEEE 802.1Q انجام میشود. هر فریم که از پورت ترانک عبور میکند، دارای برچسب VLAN است که نشان میدهد این فریم متعلق به کدام VLAN میباشد. پورتهای ترانک معمولاً برای ارتباط بین سوئیچها، روترها و یا هر دستگاه شبکهای که نیاز به دسترسی به چندین VLAN داشته باشد، استفاده میشوند.

این پورتها در محیطهای بزرگ شبکه که نیاز به انتقال ترافیک مربوط به چندین VLAN دارند، مانند شبکههای سازمانی یا دیتاسنترها، استفاده میشوند. در صورتی که نیاز به اتصال سوئیچها به یکدیگر یا اتصال سوئیچ به روتر داشته باشید، باید از پورتهای ترانک استفاده کنید.

برای پیکربندی پورت ترانک در سوئیچهای سیسکو، از دستور زیر استفاده میشود:

Switch(config)# interface gigabitEthernet 0/1

Switch(config-if)# switchport mode trunk

Switch(config-if)# switchport trunk encapsulation dot1q

در این پیکربندی، پورت به حالت ترانک تنظیم شده و از 802.1Q برای برچسبگذاری VLAN استفاده میشود.

تفاوتهای اصلی بین Access Port و Trunk Port

پورتهای اکسس و ترانک تفاوتهای قابل توجهی دارند. در پورتهای اکسس تنها یک VLAN به پورت اختصاص داده میشود و هیچ برچسب VLAN به فریمها افزوده نمیشود. اما در پورتهای ترانک، چندین VLAN از طریق یک لینک فیزیکی منتقل میشود و هر فریم بهطور جداگانه برچسبگذاری میشود تا مشخص کند که به کدام VLAN تعلق دارد.

مزایای استفاده از Access و Trunk Ports

پورتهای اکسس بهطور معمول برای دستگاههای نهایی و برای جداسازی ترافیک بین VLANها استفاده میشوند. مزیت این پورتها سادگی در پیکربندی است. از طرف دیگر، پورتهای ترانک انعطافپذیری بیشتری دارند و میتوانند ترافیک چندین VLAN را از طریق یک لینک منتقل کنند. این مزیتها برای شبکههای بزرگ و پیچیدهای که نیاز به ارتباط بین سوئیچها دارند بسیار مفید است.

چالشهای استفاده از پورتهای Access و Trunk

پورتهای اکسس محدود به یک VLAN هستند و نمیتوانند چندین VLAN را مدیریت کنند. همچنین، برای هر دستگاه نیاز به تنظیم پورت اکسس جدید است. پورتهای ترانک پیچیدگی بیشتری دارند و باید دقت بیشتری در پیکربندی و مدیریت آنها اعمال شود تا از مشکلاتی مانند تداخل VLAN جلوگیری شود.

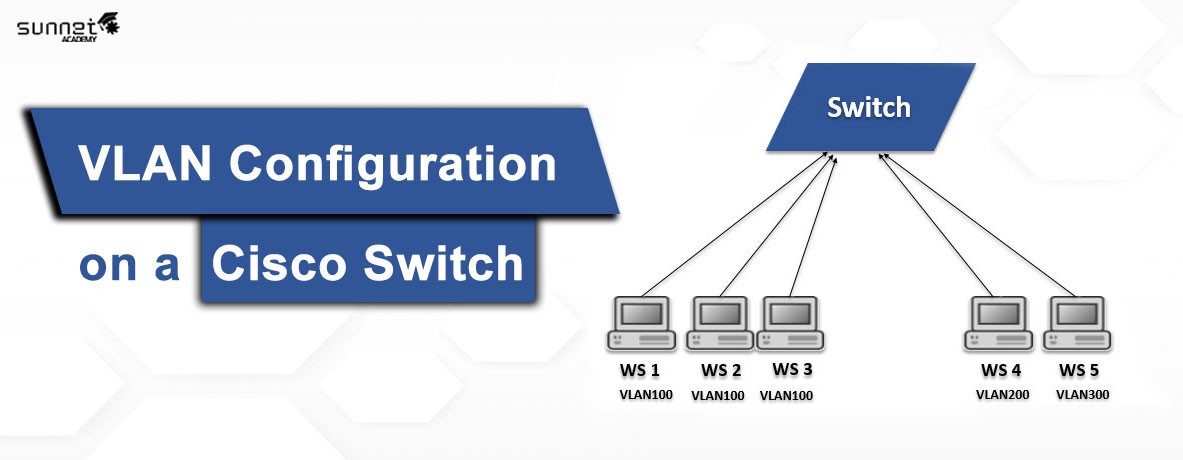

پیکربندی VLAN در سیسکو

برای پیکربندی VLANها در شبکه، سوئیچهای سیسکو از دستورات خاصی استفاده میکنند که به مدیران شبکه این امکان را میدهد تا VLANهای مختلف را ایجاد کرده و آنها را به پورتهای مختلف اختصاص دهند. در این بخش به تشریح نحوه پیکربندی VLANها، نحوه اختصاص VLAN به پورتها، و تنظیمات مربوط به Access Ports و Trunk Ports خواهیم پرداخت.

ایجاد یک VLAN جدید

اولین گام برای پیکربندی یک VLAN جدید، ایجاد آن بر روی سوئیچ است. برای این کار ابتدا باید وارد حالت پیکربندی سوئیچ شده و سپس دستور مناسب را برای ایجاد VLAN وارد کرد.

برای مثال، برای ایجاد VLAN با شماره 10 و نام “Sales”، از دستور زیر استفاده میکنیم:

Switch# configure terminal

Switch(config)# vlan 10

Switch(config-vlan)# name Sales

Switch(config-vlan)# exit

در این دستور، ابتدا وارد حالت پیکربندی سوئیچ میشویم (configure terminal)، سپس VLAN 10 را ایجاد کرده و برای آن نام “Sales” را تعیین میکنیم. پس از آن از حالت پیکربندی VLAN خارج میشویم.

اختصاص VLAN به پورتها

پس از ایجاد VLAN، باید آن را به پورتهای مختلف سوئیچ اختصاص دهیم. این کار به ما این امکان را میدهد که ترافیک مربوط به هر VLAN را از یکدیگر جدا کنیم و اطمینان حاصل کنیم که دستگاهها بهدرستی به VLANهای خود متصل شوند.

برای اختصاص یک VLAN به یک پورت اکسس، ابتدا باید وارد حالت پیکربندی پورت مربوطه شویم و سپس دستور زیر را وارد کنیم:

Switch# configure terminal

Switch(config)# interface gigabitEthernet 0/1

Switch(config-if)# switchport mode access

Switch(config-if)# switchport access vlan 10

Switch(config-if)# exit

در این مثال، پورت GigabitEthernet 0/1 به VLAN 10 اختصاص داده شده است. پس از آن حالت پیکربندی پورت را خاتمه میدهیم.

پیکربندی Trunk Ports

در شبکههایی که از VLANهای مختلف استفاده میکنند، نیاز به انتقال ترافیک چندین VLAN از یک لینک فیزیکی بین سوئیچها وجود دارد. برای این کار باید پورتهای ترانک را پیکربندی کنیم. پورتهای ترانک قادرند ترافیک مربوط به چندین VLAN را از طریق یک لینک منتقل کنند. برای پیکربندی یک پورت بهعنوان Trunk Port در سوئیچهای سیسکو، از دستور زیر استفاده میشود:

Switch# configure terminal

Switch(config)# interface gigabitEthernet 0/2

Switch(config-if)# switchport mode trunk

Switch(config-if)# switchport trunk encapsulation dot1q

Switch(config-if)# exit

در این دستور، پورت GigabitEthernet 0/2 به حالت ترانک تنظیم شده و از IEEE 802.1Q برای برچسبگذاری VLANها استفاده میشود. این پورت حالا قادر است ترافیک چندین VLAN را از سوئیچهای مختلف دریافت کرده و منتقل کند.

استفاده از VTP (VLAN Trunking Protocol)

در شبکههای بزرگ که چندین سوئیچ وجود دارند، ممکن است بخواهیم تنظیمات VLAN را بین سوئیچها بهطور خودکار به اشتراک بگذاریم. برای این کار میتوانیم از VTP (VLAN Trunking Protocol) استفاده کنیم. VTP پروتکلی است که به مدیران شبکه اجازه میدهد تنظیمات VLAN را در سطح شبکه بهطور خودکار منتشر کنند. VTP میتواند بهصورت Server, Client و Transparent پیکربندی شود.

برای تنظیم VTP در سوئیچهای سیسکو، ابتدا باید نسخه VTP را انتخاب کرده و سپس نام دامنه VTP را تعیین کنیم. به عنوان مثال:

Switch# configure terminal

Switch(config)# vtp domain NetworkDomain

Switch(config)# vtp mode server

Switch(config)# vtp version 2

Switch(config)# exit

در این پیکربندی، دامنه VTP به نام “NetworkDomain” تعیین شده است و سوئیچ به حالت Server قرار میگیرد. در این حالت، سوئیچ میتواند تنظیمات VLAN را منتشر کند.

پیکربندی Inter-VLAN Routing

برای برقراری ارتباط بین VLANهای مختلف، باید از Inter-VLAN Routing استفاده کنیم. این کار معمولاً توسط یک روتر یا سوئیچ لایه 3 انجام میشود. در اینجا نحوه پیکربندی Inter-VLAN Routing بر روی یک روتر را بررسی خواهیم کرد.

برای این کار باید یک sub-interface برای هر VLAN ایجاد کنیم و سپس آنها را بهطور مجزا پیکربندی کنیم. به عنوان مثال:

Router# configure terminal

Router(config)# interface gigabitEthernet 0/0.10

Router(config-if)# encapsulation dot1Q 10

Router(config-if)# ip address 192.168.10.1 255.255.255.0

Router(config-if)# exit

Router(config)# interface gigabitEthernet 0/0.20

Router(config-if)# encapsulation dot1Q 20

Router(config-if)# ip address 192.168.20.1 255.255.255.0

Router(config-if)# exit

Router(config)# exit

در این پیکربندی، دو sub-interface برای VLAN 10 و VLAN 20 ایجاد شده است که هرکدام آدرس IP اختصاصی دارند. این کار به روتر اجازه میدهد تا ترافیک بین VLANها را هدایت کند.

بررسی و تست پیکربندی VLANها

پس از انجام پیکربندی VLANها و پورتها، باید اطمینان حاصل کنیم که همه چیز بهدرستی پیکربندی شده است. برای بررسی وضعیت VLANها و پورتها، میتوانیم از دستورهای زیر استفاده کنیم:

– بررسی وضعیت VLANها:

Switch# show vlan brief

– بررسی وضعیت پورتها:

Switch# show interface status

این دستورها اطلاعاتی در مورد وضعیت VLANها و پورتهای مختلف ارائه میدهند.

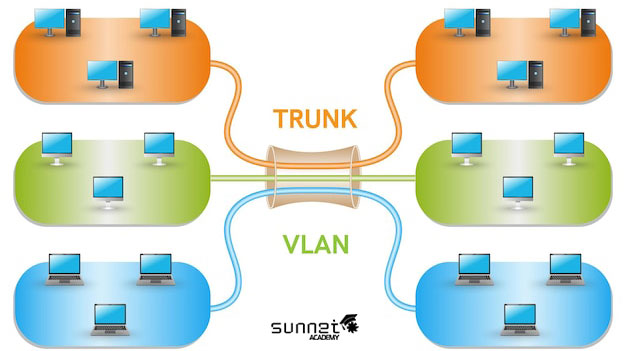

آشنایی با VLAN Trunking؛ پروتکل ها و پیکربندی در سیسکو

VLAN Trunking یکی از مفاهیم کلیدی در شبکههای مبتنی بر VLAN است که به مدیران شبکه این امکان را میدهد تا چندین VLAN را از طریق یک لینک فیزیکی انتقال دهند. این تکنولوژی بهویژه در شبکههای بزرگ و پیچیده که نیاز به ارتباط بین سوئیچها دارند بسیار مفید است. در این بخش به عملکرد VLAN Trunking، پروتکلهای آن، و نحوه پیکربندی آن خواهیم پرداخت.

عملکرد VLAN Trunking

در یک شبکهای که از VLANها استفاده میکند، سوئیچها معمولاً برای جداسازی ترافیک مربوط به هر VLAN از یکدیگر از پورتهای اکسس استفاده میکنند. اما برای ارتباط بین سوئیچها یا سایر دستگاهها که نیاز به انتقال ترافیک چندین VLAN از طریق یک لینک دارند، از VLAN Trunking استفاده میشود.

Trunking بهطور کلی این امکان را فراهم میکند که یک لینک فیزیکی بین سوئیچها یا دیگر دستگاههای شبکه (مانند روترها) بتواند ترافیک مربوط به چندین VLAN را حمل کند. در این روش، هر فریم دادهای که از طریق لینک ترانک منتقل میشود، دارای یک برچسب VLAN است که مشخص میکند این فریم متعلق به کدام VLAN میباشد. این برچسبها از پروتکلی به نام IEEE 802.1Q برای تفکیک VLANها استفاده میکنند.

پروتکلهای VLAN Trunking

در شبکههای سیسکو، دو پروتکل اصلی برای Trunking وجود دارد: IEEE 802.1Q و ISL (Inter-Switch Link). در این بخش به شرح این دو پروتکل خواهیم پرداخت.

✅ IEEE 802.1Q

استاندارد IEEE 802.1Q بهعنوان پروتکل اصلی برای VLAN Trunking در شبکههای مبتنی بر سیسکو استفاده میشود. این پروتکل بهوسیله اضافه کردن یک برچسب (Tag) به فریمهای Ethernet که مشخصکننده VLAN مقصد هستند، عمل میکند. این برچسب در فریمهای داده در قسمت جدیدی به نام Tag Header قرار میگیرد. با این کار، هر فریم که از طریق Trunk Port عبور میکند، میتواند بهطور صحیح به VLAN مقصد هدایت شود.

✅ ISL (Inter-Switch Link)

پروتکل ISL که توسط سیسکو توسعه یافته، یک پروتکل اختصاصی برای Trunking است. در این پروتکل، تمام فریمهای داده شامل برچسب VLAN بهطور کامل کپسوله میشوند. ISL اکنون بهطور رسمی منسوخ شده و استفاده از آن در شبکهها بهطور گسترده جایگزین با IEEE 802.1Q شده است.

نحوه عملکرد Trunk Port

در شبکههای مبتنی بر VLAN، برای انتقال ترافیک مربوط به چندین VLAN از یک لینک، باید پورتهای Trunk پیکربندی شوند. پورتهای ترانک قادرند ترافیک VLANهای مختلف را از طریق یک لینک واحد منتقل کنند. این کار با استفاده از پروتکلهای Trunking (مانند IEEE 802.1Q) و اضافه کردن برچسبهای VLAN به فریمها انجام میشود.

وقتی که یک فریم از یک Trunk Port عبور میکند، برچسبی به آن اضافه میشود که مشخص میکند این فریم به کدام VLAN تعلق دارد. سپس، سوئیچ مقصد بر اساس این برچسب VLAN تصمیم میگیرد که فریم را به کدام دستگاه ارسال کند.

پیکربندی Trunk Port در سوئیچهای سیسکو

برای پیکربندی پورت ترانک در سوئیچهای سیسکو، ابتدا باید پورت را به حالت ترانک تنظیم کنیم و سپس پروتکل برچسبگذاری (مثل IEEE 802.1Q) را انتخاب کنیم. در اینجا نحوه پیکربندی Trunk Port در یک سوئیچ سیسکو آورده شده است:

وارد حالت پیکربندی سوئیچ شوید:

Switch# configure terminal

انتخاب پورت ترانک:

Switch(config)# interface gigabitEthernet 0/1

تنظیم پورت به حالت ترانک:

Switch(config-if)# switchport mode trunk

تنظیم پروتکل برچسبگذاری (در اینجا از IEEE 802.1Q استفاده میشود):

Switch(config-if)# switchport trunk encapsulation dot1q

خروج از حالت پیکربندی:

Switch(config-if)# exit

این دستورات باعث میشود که پورت GigabitEthernet 0/1 بهطور خودکار به حالت ترانک تنظیم شده و پروتکل IEEE 802.1Q برای برچسبگذاری VLANها انتخاب شود.

Native VLAN در Trunking

در شبکههایی که از Trunking استفاده میکنند، یکی از ویژگیهای مهم Native VLAN است. Native VLAN به VLANای اطلاق میشود که بهطور پیشفرض برای ترافیکهایی که برچسب VLAN ندارند، استفاده میشود. این ترافیکها بهطور طبیعی در لینکهای ترانک قرار میگیرند و اگر هیچ برچسبی به فریم افزوده نشود، آن فریم به Native VLAN نسبت داده میشود.

Native VLAN معمولاً برای ترافیکهای داخلی سوئیچها و دستگاههای مدیریت شبکه استفاده میشود.

مزایای استفاده از VLAN Trunking

✅ کاهش تعداد کابلها: با استفاده از Trunking، به جای استفاده از چندین لینک برای انتقال ترافیک VLANهای مختلف، میتوانیم از یک لینک فیزیکی واحد استفاده کنیم. این کار هزینههای کابلکشی را کاهش میدهد.

✅ افزایش کارایی: Trunking باعث میشود که ترافیک چندین VLAN از طریق یک لینک منتقل شود، که میتواند عملکرد شبکه را بهبود دهد.

✅ انعطافپذیری بیشتر: با استفاده از Trunking، میتوان چندین VLAN را بین سوئیچها و سایر دستگاهها منتقل کرد، که این قابلیت برای شبکههای بزرگ و پیچیده ضروری است.

چالشهای استفاده از VLAN Trunking

⚠️ پیچیدگی در پیکربندی: تنظیمات Trunking ممکن است پیچیده باشد و نیاز به پیکربندی دقیق داشته باشد. اگر پروتکل برچسبگذاری به درستی تنظیم نشود، ممکن است ترافیک بهدرستی انتقال نیابد.

⚠️ مدیریت Native VLAN: اگر Native VLAN بهدرستی مدیریت نشود، میتواند مشکلاتی در انتقال ترافیکهای بدون برچسب ایجاد کند و ممکن است حملات امنیتی را به شبکه وارد کند.

⚠️ امنیت: استفاده از Trunking ممکن است مشکلات امنیتی ایجاد کند، بهویژه در حملات VLAN Hopping که مهاجم میتواند به VLANهای دیگر دسترسی پیدا کند. بنابراین باید اقدامات امنیتی مناسبی برای محافظت از شبکه انجام شود.

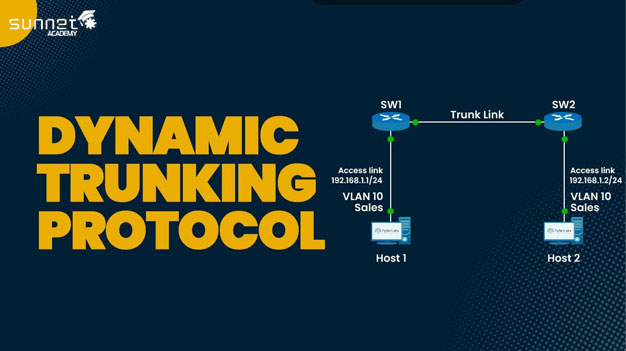

پروتکل سیسکو DTP (Dynamic Trunking Protocol)

DTP (Dynamic Trunking Protocol) یک پروتکل اختصاصی سیسکو است که برای تسهیل در پیکربندی و مدیریت اتصالات Trunk بین سوئیچها و سایر دستگاههای شبکه استفاده میشود. DTP بهطور خودکار تنظیمات ترانک را در لینکهای بین سوئیچها مدیریت کرده و نیاز به پیکربندی دستی را کاهش میدهد. در این بخش، به بررسی نحوه عملکرد DTP، انواع وضعیتهای آن، و نحوه پیکربندی DTP در شبکههای سیسکو خواهیم پرداخت.

عملکرد DTP در سیسکو

DTP یک پروتکل لایه 2 است که به طور خودکار تصمیم میگیرد که یک لینک بین دو سوئیچ باید بهعنوان Trunk Port یا Access Port عمل کند. این پروتکل برای سوئیچهایی که به طور خودکار به یکدیگر متصل میشوند، بسیار مفید است زیرا به مدیران شبکه کمک میکند تا پیکربندی دستی کمتری انجام دهند.

زمانی که دو سوئیچ با استفاده از DTP به یکدیگر متصل میشوند، هر سوئیچ اطلاعات مربوط به قابلیتهای خود را از طریق پیامهای DTP به سوئیچ دیگر ارسال میکند. بر اساس این اطلاعات، هر سوئیچ تصمیم میگیرد که آیا باید پورت را بهعنوان Trunk یا Access تنظیم کند.

وضعیتهای مختلف DTP

DTP دارای چندین حالت است که هر کدام نقش خاصی را در تصمیمگیری درباره نوع اتصال ایفا میکنند. این حالتها به شرح زیر هستند:

1. Dynamic Auto (حالت خودکار دینامیک):

در این حالت، پورت بهطور خودکار به Trunk تبدیل نمیشود، اما اگر سوئیچ دیگری از حالت Dynamic Desirable استفاده کند و درخواست Trunk کند، این پورت بهطور خودکار به Trunk تبدیل میشود. در واقع، این حالت برای پورتهایی مناسب است که نمیخواهند بهطور فعال Trunk را درخواست کنند، بلکه منتظر درخواست از سوی طرف دیگر هستند.

2. Dynamic Desirable (حالت خودکار قابلانتخاب):

در این حالت، پورت بهطور فعال درخواست اتصال به Trunk میکند. اگر سوئیچ دیگر هم از حالت Dynamic Auto یا Dynamic Desirable استفاده کند، پورت بهطور خودکار به Trunk تبدیل میشود. این حالت به سوئیچ اجازه میدهد تا بهطور فعال اقدام به درخواست اتصال Trunk کند.

3. Trunk (حالت ترانک):

در این حالت، پورت بهطور ثابت به حالت Trunk تنظیم میشود و همیشه برای ارسال ترافیک مربوط به چندین VLAN آماده است. این حالت معمولاً زمانی استفاده میشود که نیاز به اتصال دائم به Trunk باشد و اتصال بهطور خودکار یا دینامیکی انجام نشود.

4. Access (حالت اکسس):

در این حالت، پورت بهطور ثابت به حالت Access تنظیم میشود و تنها به یک VLAN خاص اختصاص مییابد. این پورت فقط ترافیک متعلق به یک VLAN را منتقل میکند و بهطور قطع بهعنوان Trunk عمل نمیکند.

پیکربندی DTP در سوئیچهای سیسکو

پیکربندی DTP در سوئیچهای سیسکو به مدیران شبکه این امکان را میدهد که رفتار پورتها را تعیین کنند. برای پیکربندی حالتهای مختلف DTP، میتوان از دستورات زیر استفاده کرد.

1. پیکربندی پورت به حالت Dynamic Auto:

برای تنظیم پورت به حالت Dynamic Auto، از دستور زیر استفاده میشود:

Switch# configure terminal

Switch(config)# interface gigabitEthernet 0/1

Switch(config-if)# switchport mode dynamic auto

Switch(config-if)# exit

در این حالت، پورت بهطور خودکار منتظر درخواست Trunk از سوی سوئیچ دیگر خواهد بود.

2. پیکربندی پورت به حالت Dynamic Desirable:

برای تنظیم پورت به حالت Dynamic Desirable که بهطور فعال درخواست Trunk میکند، از دستور زیر استفاده میشود:

Switch# configure terminal

Switch(config)# interface gigabitEthernet 0/1

Switch(config-if)# switchport mode dynamic desirable

Switch(config-if)# exit

در این حالت، پورت بهطور فعال برای تبدیل به Trunk تلاش میکند.

3. پیکربندی پورت به حالت Trunk:

برای تنظیم پورت به حالت Trunk و جلوگیری از تغییر آن به حالتهای دیگر، از دستور زیر استفاده میشود:

Switch# configure terminal

Switch(config)# interface gigabitEthernet 0/1

Switch(config-if)# switchport mode trunk

Switch(config-if)# exit

در این حالت، پورت بهطور دائم به حالت Trunk تنظیم میشود و هرگونه تغییرات به حالتهای دیگر را نخواهد پذیرفت.

4. پیکربندی پورت به حالت Access:

برای تنظیم پورت به حالت Access، از دستور زیر استفاده میشود:

Switch# configure terminal

Switch(config)# interface gigabitEthernet 0/1

Switch(config-if)# switchport mode access

Switch(config-if)# switchport access vlan 10

Switch(config-if)# exit

در این حالت، پورت تنها به یک VLAN خاص اختصاص داده میشود و ترافیک مربوط به چندین VLAN منتقل نمیشود.

مزایای استفاده از DTP

✅ کاهش پیکربندی دستی: با استفاده از DTP، نیازی به پیکربندی دستی پورتها برای تبدیل به Trunk یا Access نیست. این پروتکل بهطور خودکار تصمیم میگیرد که پورت باید به کدام حالت تبدیل شود.

✅ سادهسازی مدیریت شبکه: DTP باعث میشود که مدیریت شبکه در مواقعی که تعداد زیادی سوئیچ وجود دارند سادهتر شود. سوئیچها بهطور خودکار و بر اساس پروتکل DTP تصمیم میگیرند که آیا پورتها باید به Trunk تبدیل شوند یا خیر.

✅ انعطافپذیری بیشتر: DTP از انعطافپذیری بالایی برخوردار است، زیرا میتواند بهطور خودکار تنظیمات Trunk را بر اساس نیازهای شبکه اعمال کند. این ویژگی در شبکههایی با پیکربندیهای پیچیده و متعدد بسیار مفید است.

چالشهای استفاده از DTP

⚠️ محدودیتها در محیطهای غیر سیسکو: DTP یک پروتکل اختصاصی سیسکو است و ممکن است در محیطهایی که از تجهیزات غیر سیسکو استفاده میشود، بهدرستی عمل نکند. این پروتکل تنها بین دستگاههای سیسکو کار میکند و برای دستگاههای دیگر باید از پروتکلهای استاندارد مانند 802.1Q استفاده کرد.

⚠️ مشکلات امنیتی: DTP میتواند مشکلات امنیتی ایجاد کند، بهویژه در صورتی که سوئیچها بهطور خودکار و بدون نظارت به حالت Trunk تبدیل شوند. این موضوع ممکن است باعث شود که ترافیکهای غیرمجاز وارد شبکه شوند. بهمنظور جلوگیری از این مشکل، میتوان تنظیمات DTP را بهطور دستی مدیریت کرد.

چالشها و موانع پیادهسازی VLAN

در پیاده سازی VLANها، مدیران شبکه ممکن است با چالشهای مختلفی مواجه شوند که میتواند به پیچیدگیهای پیکربندی و مدیریت شبکه منجر شود. این چالشها میتوانند از مشکلات مربوط به سازگاری سختافزاری و نرمافزاری گرفته تا پیچیدگیهای مربوط به امنیت و پیکربندی شبکه باشند. در این بخش، به بررسی مهمترین چالشها و موانع پیادهسازی VLANها پرداخته میشود.

مشکلات سازگاری سختافزاری و نرمافزاری

یکی از مهمترین چالشها در پیادهسازی VLANها، سازگاری سختافزاری و نرمافزاری است. برای پیادهسازی VLANها، تجهیزات شبکه مانند سوئیچها و روترها باید از پروتکلهای مرتبط با VLAN مانند IEEE 802.1Q یا ISL پشتیبانی کنند. در صورتی که دستگاهها بهدرستی از این پروتکلها پشتیبانی نکنند، انتقال ترافیک VLAN ممکن است دچار مشکل شود.

علاوه بر این، برخی از دستگاههای قدیمی یا تجهیزات غیراستاندارد ممکن است با پروتکلهای VLAN سازگاری نداشته باشند. این موضوع میتواند به محدودیتهای شبکه و مشکلات عملکردی منجر شود.

برای حل این مشکل، مدیران شبکه باید از تجهیزات بهروز و استاندارد استفاده کنند که از VLANها بهطور کامل پشتیبانی میکنند. همچنین، هنگام خرید تجهیزات جدید، سازگاری آنها با پروتکلهای VLAN باید بهدقت بررسی شود.

پیچیدگی در پیکربندی و مدیریت

پیادهسازی VLANها در شبکههای بزرگ و پیچیده میتواند بسیار پیچیده و زمانبر باشد. مدیران شبکه باید تنظیمات مختلف VLAN را بهدرستی پیکربندی کنند، از جمله تخصیص VLAN به پورتها، تنظیم Trunk Ports، و مدیریت Inter-VLAN Routing. این کار میتواند بهویژه در شبکههای بزرگ که تعداد زیادی سوئیچ و روتر وجود دارند، چالشبرانگیز باشد.

علاوه بر این، در شبکههای بزرگتر، مدیریت VLANها بهصورت دستی میتواند پیچیدگیهای زیادی ایجاد کند. تغییرات در پیکربندی VLANها ممکن است نیازمند تنظیمات متعدد در چندین سوئیچ و روتر باشد.

برای کاهش پیچیدگیها، میتوان از VTP (VLAN Trunking Protocol) برای مدیریت و انتشار تنظیمات VLAN در سطح شبکه استفاده کرد. این پروتکل به مدیران شبکه این امکان را میدهد که تنظیمات VLAN را بهطور خودکار در شبکه منتشر کنند و از تنظیمات دستی در هر دستگاه جلوگیری کنند.

مشکلات امنیتی

VLANها میتوانند باعث افزایش امنیت شبکه شوند، زیرا ترافیک بین بخشهای مختلف شبکه جداسازی میشود. با این حال، پیادهسازی نادرست VLANها میتواند مشکلات امنیتی ایجاد کند. یکی از مشکلات رایج، VLAN Hopping است که در آن مهاجم میتواند ترافیک مربوط به یک VLAN دیگر را با استفاده از آسیبپذیریهای پروتکلهای VLAN از جمله ISL و IEEE 802.1Q دریافت کند.

یکی دیگر از مشکلات امنیتی، دسترسی غیرمجاز به Management VLAN است. در صورتی که VLANهایی که برای مدیریت تجهیزات شبکه استفاده میشوند بهطور صحیح پیکربندی نشوند، مهاجمین ممکن است بتوانند به تجهیزات شبکه دسترسی پیدا کنند.

برای جلوگیری از مشکلات امنیتی، مدیران شبکه باید تدابیر امنیتی لازم را برای هر VLAN بهطور جداگانه پیادهسازی کنند. این اقدامات شامل استفاده از Private VLANs برای مدیریت و پیکربندی تجهیزات، جلوگیری از VLAN Hopping با پیکربندی مناسب سوئیچها و استفاده از Access Control Lists (ACLs) برای محدود کردن دسترسی به VLANها است.

مشکلات مربوط به Inter-VLAN Routing

یکی از چالشهای مهم در شبکههای VLAN این است که دستگاهها در VLANهای مختلف بهطور پیشفرض قادر به برقراری ارتباط با یکدیگر نیستند. برای اینکه دستگاهها بتوانند با یکدیگر ارتباط برقرار کنند، نیاز به Inter-VLAN Routing است. این عمل معمولاً توسط یک روتر یا سوئیچ لایه 3 انجام میشود.

اگر شبکه بهدرستی پیکربندی نشده باشد یا اگر روتر یا سوئیچ لایه 3 به درستی تنظیم نشده باشد، ممکن است ارتباط بین VLANها برقرار نشود. همچنین، پیکربندی صحیح subnetting و IP routing برای انجام Inter-VLAN Routing ضروری است.

برای حل این مشکل، باید روتر یا سوئیچ لایه 3 بهدرستی پیکربندی شود و تنظیمات sub-interface برای هر VLAN بهطور مجزا انجام شود. همچنین، اطمینان حاصل کنید که تنظیمات Routing Protocols (مانند RIP, OSPF, یا EIGRP) بهدرستی انجام شده باشد.

محدودیتهای تعداد VLANها

در استاندارد IEEE 802.1Q، حداکثر تعداد VLANهای قابل پشتیبانی 4096 است. این محدودیت ممکن است در شبکههای بسیار بزرگ و پیچیده که نیاز به تعداد بیشتری VLAN دارند، مشکلساز باشد. اگر شبکه شما نیاز به تعداد بیشتری VLAN داشته باشد، باید از راهکارهای دیگری مانند استفاده از Private VLANs یا VLAN Aggregation استفاده کنید.

برای حل این مشکل، مدیران شبکه باید تعداد VLANها را بهطور منطقی و بهینه تقسیمبندی کنند و از نیاز به استفاده از VLANهای بیش از حد خودداری کنند.

مشکلات در پیادهسازی در شبکههای بزرگ

در شبکههای بزرگ با تعداد زیادی سوئیچ و دستگاههای مختلف، پیادهسازی و مدیریت VLANها میتواند چالشبرانگیز باشد. بهویژه در شبکههایی که از چندین سوئیچ و روتر برای اتصال بین VLANها استفاده میکنند، مشکلات مربوط به مدیریت و نظارت بر VLANها افزایش مییابد.

برای مدیریت شبکههای بزرگ با تعداد زیادی VLAN، میتوان از ابزارهای مدیریتی مانند Cisco Prime یا SolarWinds Network Configuration Manager استفاده کرد. این ابزارها به مدیران شبکه این امکان را میدهند که پیکربندی VLANها را در سطح شبکه بهطور مرکزی مدیریت کنند.

امنیت در VLAN ها

استفاده از VLANها میتواند بهطور قابل توجهی امنیت شبکه را افزایش دهد زیرا ترافیک شبکه بهطور منطقی از یکدیگر جدا میشود. با این حال، پیادهسازی نادرست VLANها و مدیریت نامناسب آنها میتواند مشکلات امنیتی ایجاد کند. در این بخش، به بررسی تهدیدات امنیتی مرتبط با VLANها و روشهای مقابله با آنها خواهیم پرداخت.

تهدیدات امنیتی در شبکههای VLAN

یکی از مهمترین تهدیدات امنیتی در شبکههای مبتنی بر VLAN، VLAN Hopping است. در این حمله، مهاجم سعی میکند تا ترافیک مربوط به VLANهای دیگر را دریافت کرده یا آنها را ارسال کند. این حمله ممکن است از طریق سوءاستفاده از پروتکلهای برچسبگذاری VLAN مانند IEEE 802.1Q یا ISL انجام شود.

تهدید دیگر، حمله به Management VLAN است. VLANهایی که برای مدیریت تجهیزات شبکه اختصاص داده شدهاند، اگر بهدرستی پیکربندی نشوند، میتوانند به هدف حملات امنیتی قرار گیرند. مهاجمین ممکن است تلاش کنند به این VLANها دسترسی پیدا کنند و بهاینترتیب بتوانند کنترل تجهیزات شبکه را به دست آورند.

روشهای جلوگیری از VLAN Hopping

VLAN Hopping یک حمله است که در آن مهاجم از ضعفهای پروتکلهای VLAN برای عبور از مرزهای یک VLAN به دیگری استفاده میکند. این حمله معمولاً از طریق روشهایی مانند Double Tagging یا ISL Hopping انجام میشود.

برای جلوگیری از VLAN Hopping، چندین روش وجود دارد:

– غیرفعال کردن ISL: با توجه به اینکه پروتکل ISL در حال حاضر قدیمی و منسوخ شده است، باید استفاده از این پروتکل را غیرفعال کرد و فقط از استاندارد IEEE 802.1Q برای برچسبگذاری VLAN استفاده کرد.

– استفاده از Native VLAN مناسب: باید اطمینان حاصل کرد که Native VLAN تنها برای ترافیکهایی که برچسب ندارند، استفاده میشود. اگر Native VLAN بهدرستی پیکربندی نشود، مهاجم میتواند از این ضعف برای انجام حمله استفاده کند.

– پیکربندی Access Control Lists (ACLs): با استفاده از ACLها میتوان دسترسی به VLANها را محدود کرد و اجازه نداد که ترافیکهای غیرمجاز وارد شبکه شوند. این روش بهویژه در جلوگیری از حملات VLAN Hopping موثر است.

تقویت امنیت در Management VLAN

Management VLAN همانطور که از نامش پیداست، برای مدیریت سوئیچها، روترها و دیگر تجهیزات شبکه استفاده میشود. اگر این VLAN بهطور صحیح پیکربندی نشود، میتواند در معرض حملات امنیتی قرار گیرد که ممکن است باعث دسترسی غیرمجاز به تجهیزات شبکه شود.

برای تقویت امنیت در Management VLAN، میتوان از روشهای زیر استفاده کرد:

– ایجاد دسترسی محدود: برای دسترسی به Management VLAN فقط باید از IP addresses خاص و مجاز استفاده شود. میتوان این دسترسیها را از طریق ACLs یا VPN محدود کرد تا از دسترسیهای غیرمجاز جلوگیری شود.

– استفاده از VLANهای مجزا برای مدیریت: بهطور پیشفرض، بسیاری از دستگاهها از VLAN 1 برای مدیریت استفاده میکنند. بهتر است یک VLAN جداگانه برای مدیریت ایجاد کرده و از آن استفاده کنیم.

– فعالسازی SSH بهجای Telnet: برای اتصال به تجهیزات شبکه، استفاده از پروتکل امن SSH بهجای Telnet توصیه میشود زیرا Telnet فاقد رمزنگاری است و اطلاعات را بهصورت متنی ارسال میکند که برای مهاجمین قابل دسترسی است.

جلوگیری از حملات DoS و DDoS

حملات Denial of Service (DoS) و Distributed Denial of Service (DDoS) میتوانند باعث مختل شدن عملکرد شبکههای مبتنی بر VLAN شوند. در این نوع حملات، هدف مهاجمین ایجاد ترافیک غیرضروری و پرحجم در شبکه است تا منابع شبکه را از بین برده و دسترسی به سرویسها را مختل کنند.

برای جلوگیری از این حملات، باید از چندین روش استفاده کرد:

– پیکربندی Rate Limiting: با استفاده از Rate Limiting میتوان جریان ترافیک به شبکه را محدود کرد تا از حملات DoS جلوگیری شود.

– استفاده از فایروالها و تجهیزات امنیتی: برای نظارت بر ترافیک شبکه و شناسایی حملات DoS، باید از فایروالها و سیستمهای تشخیص نفوذ استفاده کرد.

استفاده از Private VLANs

برای افزایش امنیت در شبکههای بزرگ، میتوان از Private VLANs (PVLANs) استفاده کرد. این تکنولوژی به شما این امکان را میدهد که دستگاههای مختلف در یک VLAN را از یکدیگر جدا کرده و حتی بهطور کامل ترافیک بین دستگاهها را مسدود کنید. این ویژگی بهویژه برای شبکههای دیتاسنترها و محیطهای مجازی مفید است که نیاز به ایزوله کردن دستگاهها و منابع دارند.

Private VLANs به دو نوع اصلی تقسیم میشوند:

– Primary VLAN: این VLAN برای مدیریت ترافیک و تنظیمات استفاده میشود.

– Secondary VLANs: این VLANها بهطور جزئی از Primary VLAN جدا شدهاند و میتوانند برای ایزوله کردن ترافیک دستگاهها استفاده شوند.

نظارت و گزارشدهی (Monitoring & Logging)

یکی از بهترین روشهای مقابله با تهدیدات امنیتی، نظارت مداوم بر شبکه و گزارشدهی بهطور منظم است. با فعالسازی سیستمهای Network Monitoring و Logging، میتوان بهطور دقیق بر فعالیتهای شبکه نظارت کرده و رفتارهای غیرعادی را شناسایی کرد.

این ابزارها میتوانند به شناسایی حملات پیش از وقوع و تجزیه و تحلیل وضعیت شبکه در صورت وقوع حملات کمک کنند. ابزارهایی مانند Syslog و SNMP برای جمعآوری گزارشهای شبکه و شناسایی مشکلات امنیتی بسیار مفید هستند.

کاربردهای VLAN در دنیای واقعی

بیشتر بخوانید: حملات سایبری و روشهای محافظت از اطلاعات شخصی

VLANها بهعنوان ابزاری برای تقسیمبندی منطقی شبکههای بزرگ و پیچیده، کاربردهای گستردهای در دنیای مدرن دارند. این کاربردها شامل استفاده از VLANها در شبکههای اینترنت اشیاء (IoT)، شبکههای موبایل، دیتاسنترها و شبکههای سازمانی است. در این بخش، به بررسی چگونگی استفاده از VLANها در این زمینهها و مزایای آنها خواهیم پرداخت.

VLANها در شبکههای IoT (Internet of Things)

شبکههای IoT شامل مجموعهای از دستگاههای متصل به اینترنت هستند که میتوانند بهطور مستقل و خودکار دادهها را ارسال و دریافت کنند. این دستگاهها ممکن است شامل سنسورها، دوربینهای امنیتی، دستگاههای هوشمند خانگی و سایر تجهیزات متصل به اینترنت باشند.

در شبکههای IoT، VLANها میتوانند برای جدا کردن ترافیک دستگاهها و ایجاد شبکههای اختصاصی برای هر نوع دستگاه استفاده شوند. این کار کمک میکند که ترافیک مربوط به دستگاههای IoT از سایر ترافیکهای شبکه جدا شده و امنیت و کارایی شبکه بهبود یابد.

مزایای استفاده از VLAN در شبکههای IoT:

– جدا کردن ترافیک: با استفاده از VLANها، میتوان ترافیک دستگاههای IoT را از سایر ترافیکهای شبکه مانند ترافیک اداری یا کاربری جدا کرد.

– افزایش امنیت: VLANها به مدیران شبکه این امکان را میدهند که دستگاههای IoT را در VLANهای جداگانه قرار دهند و دسترسی به این دستگاهها را محدود کنند.

– بهبود عملکرد: با تقسیمبندی ترافیک، شبکههای IoT میتوانند عملکرد بهتری داشته باشند و از ایجاد ازدحام در شبکه جلوگیری شود.

VLANها در شبکههای موبایل

در شبکههای موبایل، VLANها میتوانند بهعنوان ابزاری برای بهبود مدیریت ترافیک دادهها و جدا کردن ترافیکهای مختلف استفاده شوند. بهویژه در شبکههای 4G و 5G، که تعداد زیادی از دستگاههای موبایل به شبکه متصل میشوند، استفاده از VLANها به مدیریت و کنترل ترافیک کمک میکند.

برای مثال، در شبکههای موبایل، میتوان VLANهای اختصاصی برای کاربران مختلف ایجاد کرد. این کار امکان تخصیص پهنای باند و اولویتدهی به ترافیکهای مختلف (مانند ترافیک صوتی، تصویری یا دادههای اینترنتی) را فراهم میآورد.

مزایای استفاده از VLAN در شبکههای موبایل:

– بهبود کیفیت خدمات (QoS): با استفاده از VLANها، میتوان ترافیکهایی با اولویت بالا مانند تماسهای VoIP یا دادههای ویدیویی را از سایر ترافیکها جدا کرد و تضمین کرد که این ترافیکها با کیفیت بهتری منتقل شوند.

– مدیریت بهتر منابع: VLANها کمک میکنند که منابع شبکه بهطور مؤثرتر تخصیص یابند و ترافیکهای مختلف بهصورت مجزا مدیریت شوند.

– افزایش امنیت: از آنجا که هر گروه از کاربران و دستگاهها در VLAN مجزای خود قرار دارند، امکان دسترسی غیرمجاز به شبکههای دیگر کاهش مییابد.

VLANها در دیتاسنترها

دیتاسنترها بهعنوان زیرساختهای حیاتی برای ذخیرهسازی، پردازش و انتقال دادهها در بسیاری از سازمانها عمل میکنند. در دیتاسنترها، استفاده از VLANها یکی از روشهای اصلی برای بهبود عملکرد، مدیریت ترافیک و افزایش امنیت است.

در این محیطها، VLANها میتوانند برای جدا کردن ترافیکهای مختلف مانند ترافیک مربوط به سرورها، ذخیرهسازی دادهها و شبکههای مدیریتی استفاده شوند. این جدا کردن ترافیک از یکدیگر کمک میکند که شبکه بهطور بهینهتری عمل کند و از تداخل ترافیکها جلوگیری شود.

مزایای استفاده از VLAN در دیتاسنترها:

– جدا کردن ترافیک: با استفاده از VLANها میتوان ترافیک مربوط به انواع مختلف سرویسها و برنامهها را جدا کرد، که این کار باعث بهبود عملکرد و کارایی دیتاسنتر میشود.

– افزایش امنیت: VLANها میتوانند دسترسی به سرورها و دادههای حساس را محدود کنند و از تداخل ترافیکهای غیرمجاز جلوگیری نمایند.

– مقیاسپذیری: استفاده از VLANها در دیتاسنترها به مدیران شبکه این امکان را میدهد که بهراحتی زیرشبکهها را ایجاد کرده و تعداد زیادی سرور را بهطور مؤثر مدیریت کنند.

VLANها در شبکههای سازمانی

در شبکههای سازمانی، VLANها بهطور گسترده برای جدا کردن ترافیک بین بخشهای مختلف سازمان استفاده میشوند. بهعنوان مثال، میتوان VLANهای مختلفی برای دپارتمانهای مالی، منابع انسانی، فروش و فناوری اطلاعات ایجاد کرد. این کار به مدیران شبکه این امکان را میدهد که ترافیکهای مربوط به هر بخش را از یکدیگر جدا کرده و امنیت و عملکرد شبکه را بهبود بخشند.

مزایای استفاده از VLAN در شبکههای سازمانی:

– جدا کردن ترافیک بخشها: VLANها به سازمانها کمک میکنند که ترافیک مربوط به هر دپارتمان یا بخش سازمانی را جدا کنند و از تداخل آنها جلوگیری نمایند.

– افزایش امنیت: VLANها میتوانند دسترسی به منابع حساس را محدود کنند و امکان دسترسی غیرمجاز به منابع حساس مانند اطلاعات مالی یا پرسنلی را کاهش دهند.

– مدیریت سادهتر: با استفاده از VLANها، مدیران شبکه میتوانند بهراحتی مدیریت و نظارت بر شبکه را انجام دهند و تنظیمات مختلف را برای هر VLAN بهطور جداگانه اعمال کنند.

VLANها در شبکههای آموزشی و دانشگاهها

در دانشگاهها و موسسات آموزشی، شبکههای VLAN میتوانند برای جدا کردن ترافیک مربوط به دانشجویان، اساتید، پرسنل اداری و سیستمهای مدیریتی استفاده شوند. این کار کمک میکند که ترافیک مربوط به دانشجویان و کاربران دیگر از ترافیکهای حساس مربوط به سیستمهای آموزشی و اداری جدا شود.

مزایای استفاده از VLAN در شبکههای آموزشی:

– جدا کردن ترافیک کاربران مختلف: با استفاده از VLANها، میتوان ترافیک مربوط به دانشجویان و اساتید را از ترافیکهای اداری جدا کرد.

– بهبود عملکرد: با استفاده از VLANها، ترافیکهای مختلف بهطور مؤثر مدیریت میشوند و این کار باعث کاهش ازدحام در شبکه میشود.

– افزایش امنیت: VLANها میتوانند دسترسی به سیستمهای مدیریت اطلاعات دانشجویان و دانشگاهها را محدود کنند و از دسترسی غیرمجاز به این اطلاعات جلوگیری کنند.

نتیجه گیری

در این مقاله، به بررسی تمامی جنبههای VLAN (Virtual Local Area Network) پرداخته شد و اهمیت آن در شبکههای مدرن مورد بحث قرار گرفت. VLANها یکی از تکنولوژیهای اساسی در شبکههای بزرگ و پیچیده هستند که به مدیران شبکه این امکان را میدهند تا ترافیک را بهطور منطقی تقسیمبندی کرده، امنیت شبکه را افزایش دهند و عملکرد بهتری را فراهم کنند.

در نهایت، VLANها ابزاری بسیار قدرتمند برای مدیریت شبکههای پیچیده هستند. این تکنولوژی با تقسیمبندی منطقی شبکهها، بهبود امنیت، کاهش ترافیک و افزایش کارایی شبکه را ممکن میسازد. بهویژه در شبکههای بزرگ که نیاز به مدیریت مؤثر ترافیک و منابع دارند، استفاده از VLANها بهعنوان یک راهکار کلیدی شناخته میشود.

با این حال، پیادهسازی موفق VLANها نیازمند توجه به مسائل مختلف مانند پیکربندی دقیق، امنیت و سازگاری سختافزاری است. بهمنظور بهرهبرداری کامل از مزایای VLANها، مدیران شبکه باید از ابزارها و تکنیکهای مناسب برای نظارت و مدیریت شبکه استفاده کنند و چالشهای موجود را با دقت مدیریت کنند.

در آینده، با گسترش فناوریهای جدید مانند شبکههای 5G، اینترنت اشیاء (IoT) و دیتاسنترهای مدرن، استفاده از VLANها و تکنولوژیهای مشابه اهمیت بیشتری خواهد یافت. بنابراین، درک دقیق این مفاهیم و توانایی پیادهسازی و مدیریت آنها در شبکههای پیچیده و در حال رشد از اهمیت بالایی برخوردار است.